Настройка MX, SPF, DKIM, DMARC записей: готовимся к рассылке

- 12.05.2025

- 8 минут

- Поделиться

Привет!

В этой статье поговорим о технических стороне настройки почт: MX, SPF, DKIM, DMARC и Reverse DNS. Мы простыми словами объясним их принцип работы, а также покажем как их правильно настроить.

DNS-записи

DNS-запись — это как запись в телефонной книге, которая говорит, где найти нужный сайт в интернете. Когда вы вводите google.com браузер не понимает текстовое название сайта — он работает с IP-адресами - цифровыми значениями в виде

142.250.190.78. DNS-записи нужны, чтобы перевести имя сайта в IP-адрес.

Сайт = Имя или домен вашего сайта

DNS = Переводчик имени (домена) в адрес

DNS-запись типа A говорит: "example.com находится по адресу 192.0.2.1"

MX, SPF, DKIM и DMARC — это тоже DNS записи

А теперь представьте, что ваш email-домен – это ваш офис, а письма – это курьеры, которые из него выезжают с важными документами.

Почтовые серверы получателей (Яндекс, Google, Mail.ru и др.) – это строгие охранники на входе в чужие офисы. Их задача – не пустить мошенников, спамеров и прочих нежелательных личностей, которые могут притворяться вашими курьерами.

SPF, DKIM, DMARC записи являются системой пропусков для ваших "курьеров", которая доказывает, что они действительно отправлены вами. MX-запись говорит, куда доставлять почту, а Reverse DNS – это "прописка" вашего сервера.

1. MX-запись (Mail Exchange) – Ваш почтовый адрес в интернете

Суть

MX-запись указывает, какие почтовые сервера принимают письма для вашего домена. Представьте, что это как адрес вашего почтового отделения.

Когда кто-то отправляет письмо на info@vashakompania.ru, почтовая система сначала обращается к DNS, чтобы узнать: «Куда доставить письмо для этого домена?» — и именно MX-запись даёт нужный ответ.

Зачем нужна

Без MX-записи письма вам просто не смогут доставляться — потому что почтовые сервера не поймут, куда их отправлять.

Это особенно важно, если вы делаете холодные рассылки и ждёте ответов — без рабочей почты ваш домен выглядит подозрительно для других почтовых систем, и ваши письма могут попадать в спам или вообще не доходить.

Как выглядит

vashakompania.ru. MX 20 mx2.yandex.net.

vashakompania.ru. MX 10 mx1.yandex.net.

Здесь 10 и 20 – это приоритеты. Чем меньше число, тем выше приоритет. Сначала почту попытаются доставить на mx1.yandex.net., если он недоступен – на mx2.yandex.net..

Гайды

2. SPF-запись (Sender Policy Framework) – Кто имеет право отправлять письма от вашего имени

Суть

SPF — это как список «разрешённых отправителей» для вашего домена. В этой DNS-записи вы указываете, какие сервера могут отправлять почту от имени вашего домена. Например, если вы хотите подключить интеграцию с сервисом рассылок, то вам нужно разрешить этому сервису отправлять письма от вашего имени.

Когда ваше письмо приходит на почтовый сервер получателя, он проверяет SPF-запись и задаёт себе вопрос: “Этот сервер действительно имеет право отправлять письма от этого домена?”

Зачем нужна

SPF-защита помогает предотвратить подделку писем от вашего имени (это называется спуфинг).

Если кто-то — например, мошенник — попытается отправить письмо с подделанным адресом вашего домена, но с сервера, которого нет в SPF-записи, письмо скорее всего попадёт в спам или вообще будет отклонено.

Это важно для вашей репутации и успешной доставки писем, особенно в массовых рассылках.

Как выглядит

vashakompania.ru. TXT "v=spf1 include:_spf.yandex.net ~all"

Что здесь написано:

v=spf1— это версия SPFinclude:_spf.yandex.net— доверяем Яндексу отправку писем от нашего домена~all— всем остальным не доверяем (мягкое отклонение: письмо может быть принято, но попадёт в спам)

Если хотите полную блокировку для всех, кто не в списке, можно использовать -all.

Гайды:

3. DKIM-подпись (DomainKeys Identified Mail) – Ваша цифровая печать

Суть

DKIM – это цифровая подпись на документе. Она гарантирует, что письмо действительно было отправлено с вашего домена и его содержимое не было изменено по пути.

Как работает

- Для вашего домена генерируется пара ключей: приватный и публичный

- Приватный ключ хранится на вашем почтовом сервере и используется для "подписи" каждого исходящего письма

- Публичный ключ размещается в DNS-записи вашего домена

- Сервер, получив письмо, находит публичный ключ в DNS и проверяет подпись. Если все совпадает – отлично, письмо подлинное и нетронутое

Зачем нужна

Повышает доверие к вашим письмам. Серверы получателей видят, что письмо не подделано и не изменено в пути, что положительно сказывается на доставляемости.

Как выглядит

DKIM-запись обычно имеет имя вида селектор._domainkey.vashdomen.ru. Например:

mail._domainkey.vashakompania.ru. TXT "v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQ..."

- mail: Это селектор. Он может быть любым (например, yandex, google, trigga). Он нужен, чтобы можно было использовать несколько DKIM-подписей для одного домена (например, если вы шлете почту через разные сервисы)

- v=DKIM1: Версия DKIM

- k=rsa: Тип ключа

- p=...: Сам публичный ключ (длинная строка символов)

Гайды:

4. DMARC-запись (Domain-based Message Authentication, Reporting, and Conformance) – Инструкция для почтовиков

Суть

DMARC говорит почтовым серверам получателей, что делать с письмами, которые не прошли проверку SPF и/или DKIM.

Как работает

DMARC проверяет, совпадает ли домен из поля From: (то, что видит получатель) с доменом, прошедшим SPF-аутентификацию и/или DKIM-аутентификацию.

Зачем нужна

- Дает вам контроль над тем, как поступать с поддельными письмами

- Позволяет получать отчеты и видеть, кто использует ваш домен без разрешения

- Значительно улучшает доставляемость, если все настроено правильно

Как выглядит:

_dmarc.vashakompania.ru. TXT "v=DMARC1; p=none; rua=mailto:dmarc-reports@vashakompania.ru; ruf=mailto:dmarc-forensic@vashakompania.ru; pct=100"

- v=DMARC1: Версия DMARC

-

p=none: Политика. Что делать с письмами, не прошедшими проверку:

- none: Ничего не делать, только присылать отчеты (рекомендуется для начала)

- quarantine: Отправлять подозрительные письма в спам

- reject: Отклонять такие письма

- rua=mailto:...: Адрес для агрегированных отчетов (RUA). Сюда будут приходить ежедневные/еженедельные сводки

- ruf=mailto:...: Адрес для детализированных отчетов о сбоях (RUF). Сюда приходят примеры писем, не прошедших проверку. (Не все почтовики их шлют из соображений приватности)

- pct=100: Процент писем, к которым применяется политика. Начинайте с малого (например, pct=10), постепенно увеличивая до 100

Гайды:

- Яндекс 360: Используйте этот инструмент для генерации DMARC

- Google Workspace

- Mail.ru (VK Workspace)

- Microsoft 365

5. Reverse DNS (PTR-запись) – Ваш IP-адрес тоже должен иметь имя

Суть

Если обычная DNS-запись (A-запись) преобразует имя домена в IP-адрес (например, vashakompania.ru -> 192.0.2.1), то Reverse DNS (PTR-запись) делает обратное: преобразует IP-адрес в имя домена (192.0.2.1 -> mail.vashakompania.ru).

Зачем нужна

Многие почтовые серверы проверяют наличие корректной PTR-записи. Если ее нет, или она не соответствует домену отправки, письмо может быть отклонено или помечено как спам. Это один из базовых антиспам-фильтров.

Как настроить

PTR-запись настраивается не у вашего регистратора домена, а у провайдера, который выдал вам IP-адрес (хостинг-провайдер, провайдер VPS/VDS). Вам нужно обратиться в их техподдержку с просьбой прописать PTR-запись для вашего IP, указывающую на ваш почтовый домен или субдомен (например, mail.vashakompania.ru).

Если вы используете облачные почтовые сервисы (Яндекс 360, Google Workspace), то за PTR-записи их серверов отвечают они сами. Вам об этом беспокоиться не нужно.

Как Trigga.ru помогает с проверкой DNS-записей

Когда вы подключаете свой почтовый ящик или домен для рассылок в Trigga.ru, наша система автоматически пытается проверить:

- MX-записи: Есть ли они и корректны ли

- SPF-запись: Существует ли, правильный ли синтаксис

- DKIM-запись: Настроена ли для вашего домена и соответствует ли ожиданиям

- DMARC-запись: Есть ли и какая политика установлена

- Reverse DNS (PTR): Если вы используете собственный SMTP-сервер, мы можем попытаться проверить и его PTR-запись

- Проверка IP и ящика по черным спискам (Blacklists): Мы также проверяем, не засветился ли ваш IP-адрес или почтовый ящик в популярных спам-базах

Другие полезные инструменты для создания и проверки DNS-записей

Помимо встроенной проверки в Trigga.ru, существует множество отличных сторонних инструментов, которые помогут вам:

MXToolbox (mxtoolbox.com)

- Что умеет: "Швейцарский нож" для DNS. Проверяет MX, SPF, DKIM, DMARC, PTR, ищет IP в блэклистах, анализирует заголовки писем и многое другое. Очень популярен и надежен

- Для чего использовать: Комплексная проверка всех типов записей, диагностика проблем с доставкой, проверка нахождения в блэклистах

Google Postmaster Tools (postmaster.google.com):

- Что умеет: Если вы много шлете на Gmail, это must-have. Показывает репутацию вашего IP и домена, процент ошибок доставки, статистику по спаму, успешность прохождения SPF/DKIM/DMARC для писем, приходящих на Gmail

- Для чего использовать: Мониторинг репутации и доставляемости в экосистеме Google

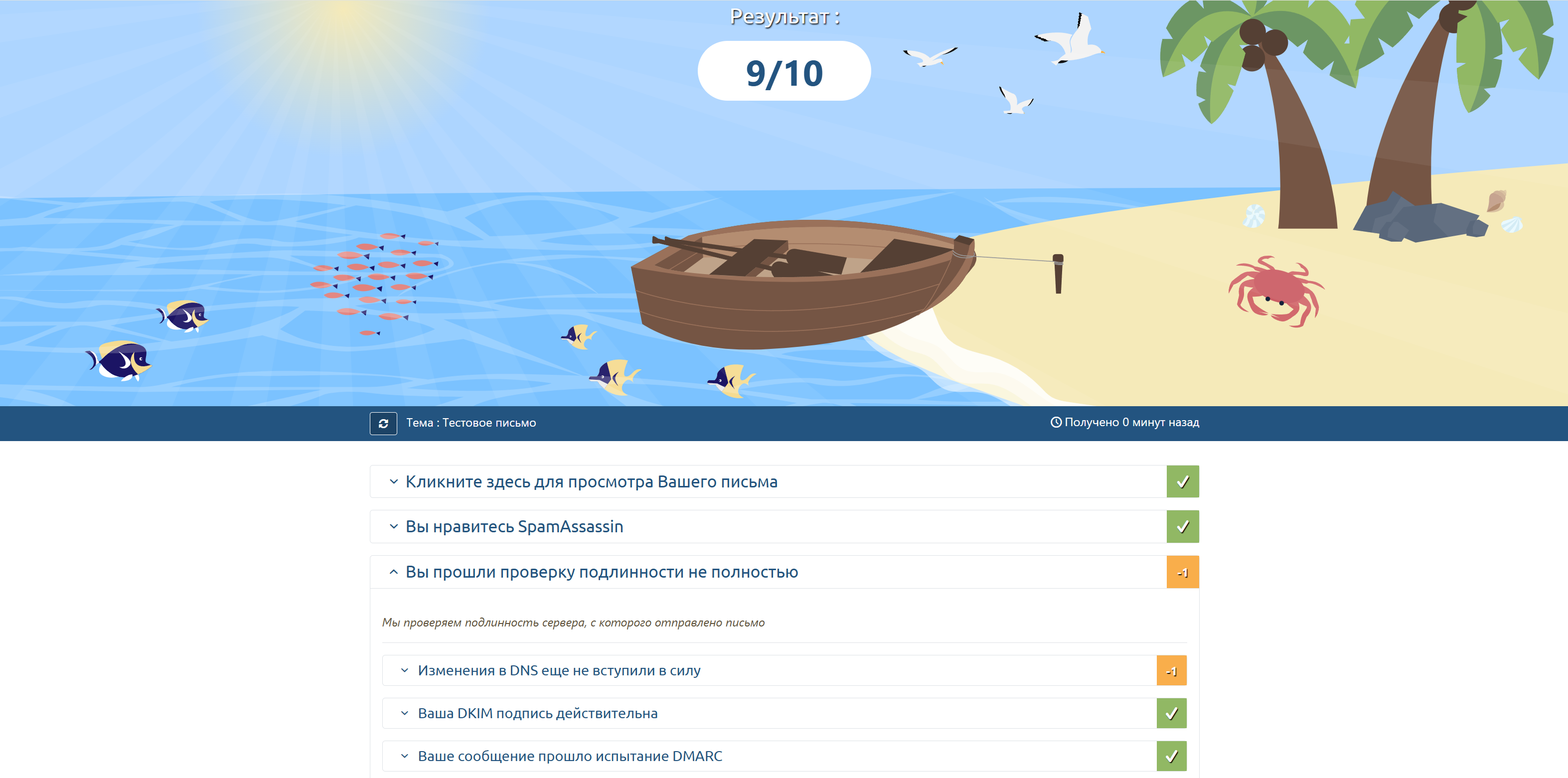

Mail-tester.com:

- Что умеет: Вы отправляете тестовое письмо на уникальный адрес, а сервис анализирует его по куче параметров: SPF, DKIM, DMARC, наличие в блэклистах, оценку SpamAssassin и т.д. Выдает оценку от 0 до 10

- Для чего использовать: Быстрая проверка качества вашего письма и настроек перед запуском реальной кампании

Несколько советов

- Начинайте с малого: Если вы только настраиваете DMARC, начните с политики p=none.

- Прогрев домена/IP: Даже с идеальными DNS-записями, новый домен или IP-адрес не имеют репутации. Начинайте рассылки с малых объемов, постепенно увеличивая их. Кстати, Trigga.ru умеет прогревать почтовые ящики, в том числе на российских провайдерах, что очень важно для рынка РФ

- Качество контента и базы: Технические настройки важны, но если вы шлете откровенный спам по купленной базе сомнительного качества, никакие SPF/DKIM/DMARC вас не спасут в долгосрочной перспективе

В Trigga.ru мы стремимся максимально упростить для вас эти технические моменты, предоставляя и удобный интерфейс для рассылок с цепочками и условиями, и централизованный инбокс, и B2B-базу лидов, и, конечно, инструменты для проверки готовности вашей почты.

Так что не бойтесь этих аббревиатур! Вооружитесь этой статьей, нашими советами, инструментами (и нашим сервисом 😉) – и вперед, покорять инбоксы ваших будущих клиентов!

- 12.05.2025

- 8 минут

- Поделиться

- DNS-записи

- MX, SPF, DKIM и DMARC — это тоже DNS записи

- 1. MX-запись (Mail Exchange) – Ваш почтовый адрес в интернете

- 2. SPF-запись (Sender Policy Framework) – Кто имеет право отправлять письма от вашего имени

- 3. DKIM-подпись (DomainKeys Identified Mail) – Ваша цифровая печать

- 4. DMARC-запись (Domain-based Message Authentication, Reporting, and Conformance) – Инструкция для почтовиков

- 5. Reverse DNS (PTR-запись) – Ваш IP-адрес тоже должен иметь имя

- Как Trigga.ru помогает с проверкой DNS-записей

- Другие полезные инструменты для создания и проверки DNS-записей

- MXToolbox (mxtoolbox.com)

- Google Postmaster Tools (postmaster.google.com):

- Mail-tester.com:

- Несколько советов